今回は、マルウェア駆除作業の中で頻繁に見かける、マルウェアファイルの例をいくつかご紹介します。

「マルウェアに感染したかも」と心配になり、サーバー内を直接確認する際の参考にしてみてください。

新たに設置されるマルウェアファイル

コアファイルと同一名称のファイル

WordPressのコアファイルには、「about.php」や「admin.php」、「themes.php」、「profile.php」などがありますが、同じ名前のマルウェアが設置されることがあります。

これらのマルウェアは一か所にとどまらず、さまざまなフォルダに多数設置される傾向があります。

数が多い上に、元々のファイルは削除せずに残す必要があるため、マルウェアの駆除には注意が必要です。

ファイルには、バックドアとして動作するPHPコードが埋め込まれているケースが大半です。

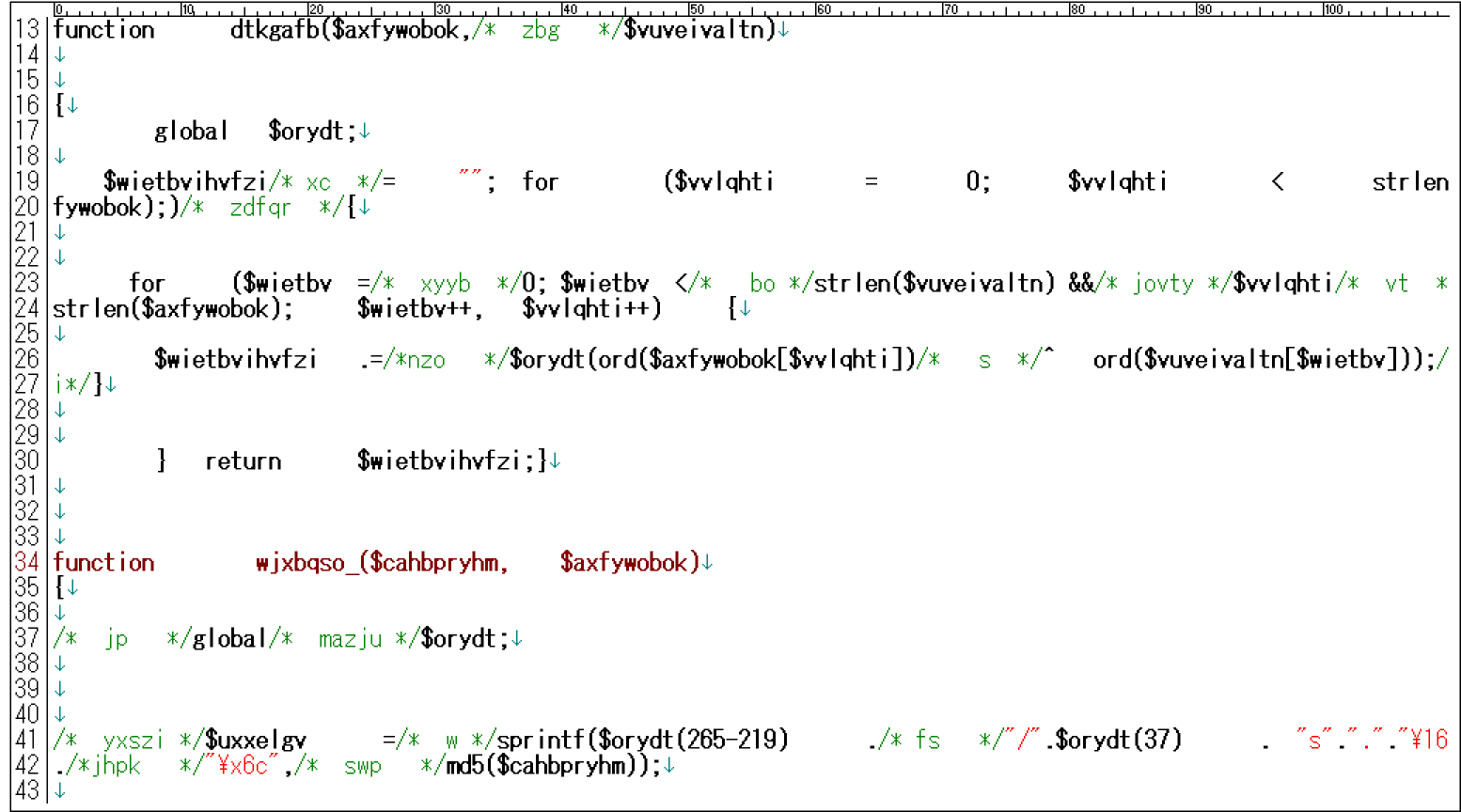

【例】 埋め込まれたPHPコードの例。関数名、変数名が不規則な文字列になっている。

システムファイルに似たファイル

実際に存在しそうなファイル名を使って、発見を遅らせようとするマルウェアも数多く存在します。

代表的なファイル名としては「content.php」、「small.php」、「wp-info.php 」、「moon.php」、「mon.php」といったものがあり、これらのファイルもサーバー内に大量に設置される傾向があります。

ファイルの中身は通常PHPコードですが、コードの一部をエンコードして可読性を下げることで、処理の隠蔽を図る特徴があります。

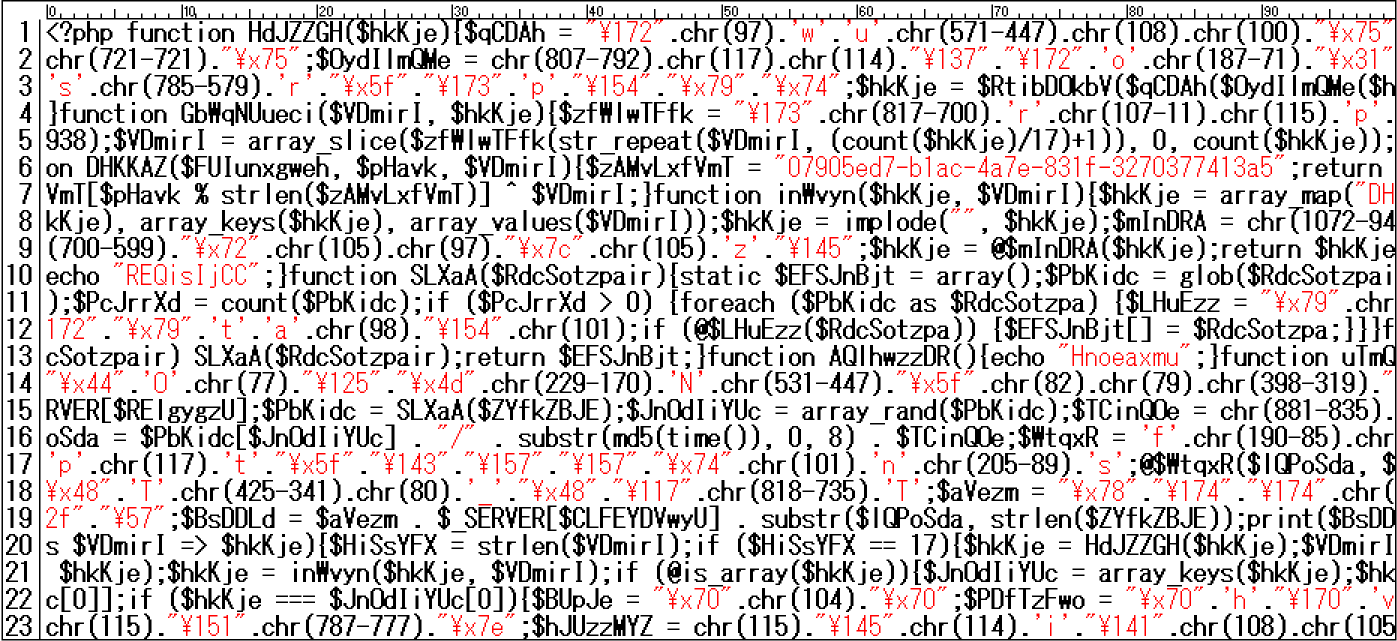

【例】 改行なしの長文のPHPコードであり、明らかに正式なコアファイルとは異なることから、比較的判別することは容易

既存ファイルの改ざん

index.php

「index.php」を改ざんして攻撃を仕掛けるケースも多数見受けられます。

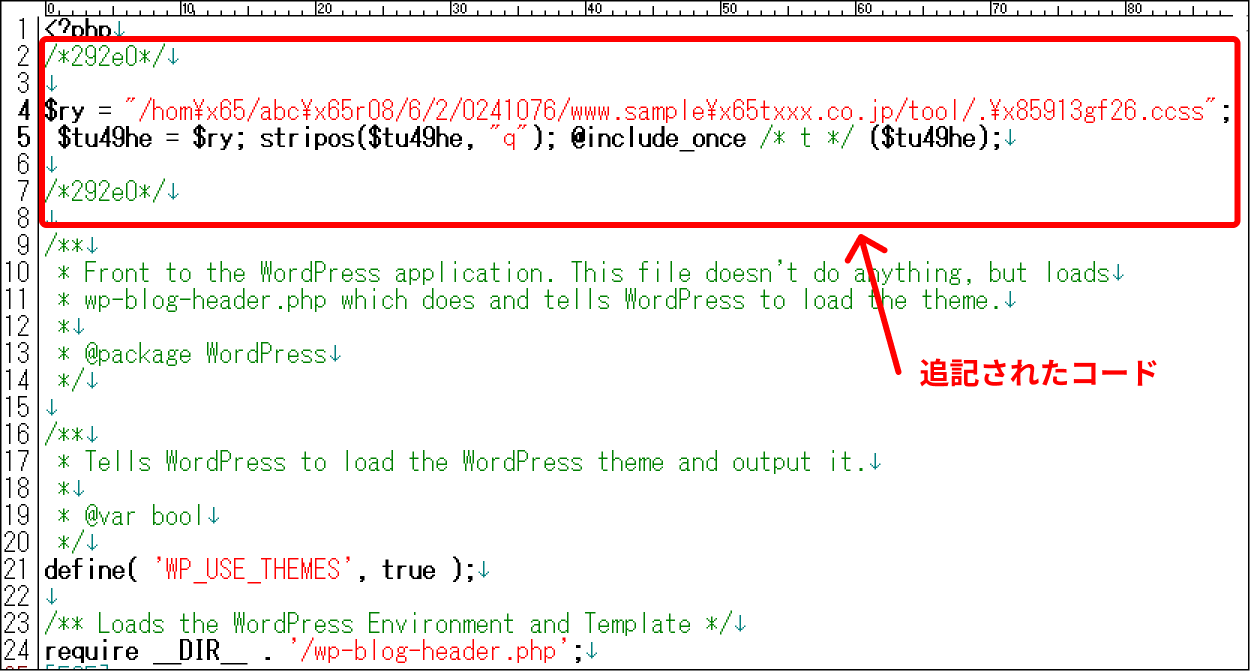

改ざんの方法にはいくつかあり、その一つが既存の「index.php」ファイルに怪しいコードを埋め込む手口です。以下の例では、「index.php」が読み込まれるたびに、別の場所に設置したマルウェアファイルを実行するコードが書かれています。

【例】 わずか数行の改ざんであることから、目視の確認だけだと見逃してしまうリスクあり

また、「index.php」が元々存在しなかったフォルダに新たに設置されるケースもあります。

この場合、そのフォルダにアクセスすると新たに設置された「index.php」が実行され、被害が拡大します。

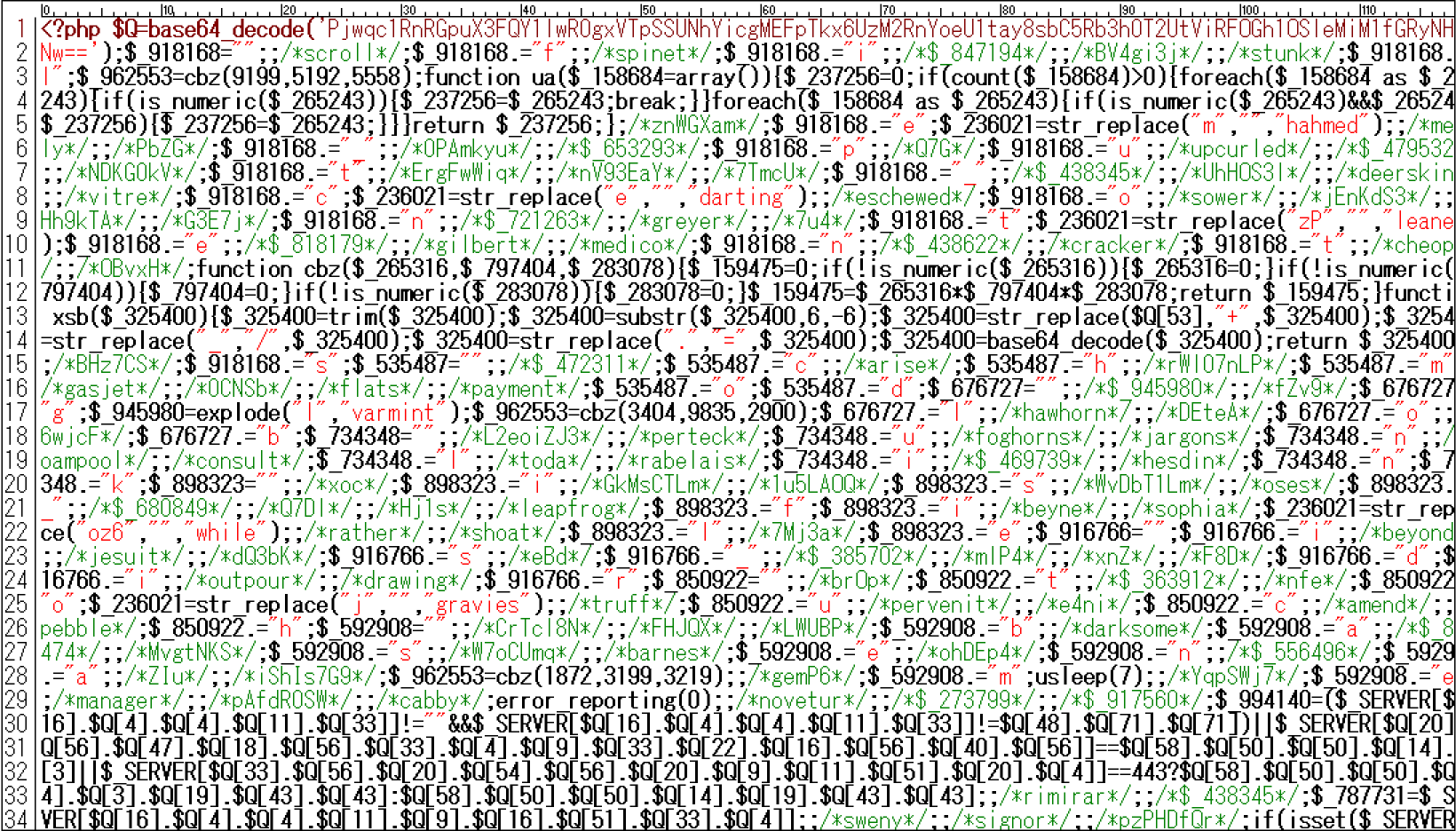

ファイル内には大量のPHPコードが含まれており、大半のケースではその一部がbase64で難読化されています。

【例】 base64で難読化されている

.htaccess

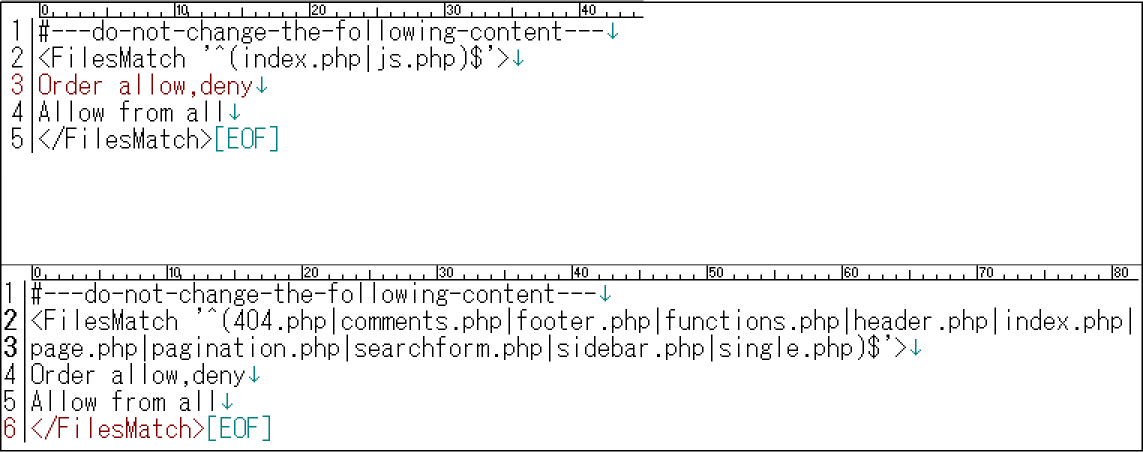

「index.php」同様、「.htaccess」も既存のファイルに追記されるこケースや、新たにファイルが設置されるケースがあります。

「.htaccess」ファイルに、外部からの不正なアクセスを許可する設定が書き込まれることで、サーバー内のマルウェアが外部から操作可能となり、攻撃を受けることとなります。

【例】 サーバーに設置したマルウェアファイルに対するアクセスを、すべて許可する設定が埋め込まれている

まとめ

今回は、弊社がマルウェア駆除作業中によく見かける代表的なファイルをご紹介しました。

ただし、これらは全体の一部に過ぎず、他にもさまざまな名称のマルウェアファイルが存在します。さらに、通常の攻撃では、マルウェアファイルが一つだけ設置されるわけではなく、複数の種類のファイルが大量にばらまかれるのが一般的です。そのため、一般の方がすべてのマルウェアファイルを特定し、除去するのは非常に困難です。

もし、上記のような感染を検知した場合は、ぜひWPPLUSにご相談ください。

サーバー内を徹底的に調査し、すべてのマルウェアを削除してサイトを復旧いたします。